Обнаружена уязвимость WordPress REST API, затронувшая сотни тысяч сайтов

В конце января была выпущена новая версия WordPress 4.7.2, призванная исправить 4 проблемы безопасности, 3 из которых были выявлены на момент релиза. К таким проблемам относились:

- SQL-уязвимость в WP_Query

- XSS-уязвимость в таблице со списком записей

- Уязвимость в Press This, позволяющая пользователям присваивать термы таксономий без соответствующих прав доступа

Четвертая проблема касалась уязвимости в конечных точках REST API. Она была исправлена без лишнего шума, и сообщения об этом появились лишь спустя неделю после релиза.

Участники релиза решили задержать публикацию информации с целью снижения потенциала для массовой эксплуатации уязвимости, учитывая тот факт, что любой сайт, функционирующий на WP 4.7 и 4.7.1, находится под угрозой. Это дало пользователям время для установки обновлений.

«Мы считаем, что прозрачность всегда в интересах общественности», – говорит руководитель группы безопасности WordPress Core Security Team Аарон Кэмпбелл. – «Наша позиция такова: проблемы безопасности должны быть обязательно раскрыты. В данном случае мы намеренно задержали публикацию про уязвимость на одну неделю, чтобы обеспечить безопасность миллионов сайтов на WordPress».

WordPress взаимодействовала с Sucuri – компанией, которая раскрыла данную уязвимость, – а также с другими WAF-вендорами и хостинг-компаниями, чтобы добавить защиту перед публичным раскрытием уязвимости.

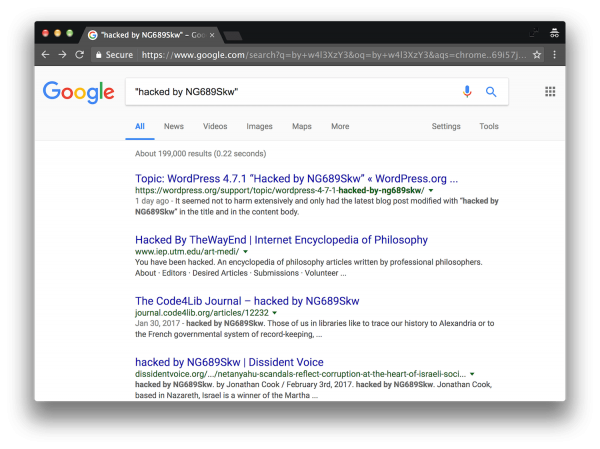

Уязвимость была публично раскрыта менее чем за неделю – в настоящий момент она активно эксплуатируется. Тысячи WordPress-сайтов были взломаны. На них публикуются сообщения по типу «Hacked by NG689Skw» или «Hacked by w4l3XzY3» и т.д. Если погуглить информацию по этим хакам, можно найти тысячи взломанных сайтов.

Основатель и технический директор Sucuri Дэниэл Сид отметил, что его команда заметила появление первого эксплойта менее чем за 24 часа после раскрытия уязвимости. Пока что все атаки сводились к простому дефейсу сайтов.

«Среди хакеров есть и «хорошие» парни, которые публикуют пост с сообщением: обновите WordPress или вы будете взломаны, что выглядит несколько странно», – говорит Сид. – «Однако в целом мы видим простые попытки дефейса с помощью модифицированных версий эксплойта, который был выложен в открытый доступ».

Дефейс коснулся сотен тысяч WordPress-сайтов

Sucuri следит за несколькими кампаниями по взлому сайтов, каждая из которых имеет разную степень успеха. Компания опубликовала обновление по поводу активных атак, а также IP-адреса, с которых эти атаки идут.

«В настоящее время мы следит за четырьмя группами хакеров, которые выполняют массовое сканирование и дефейс сайтов в сети», – рассказывает Сид. – «Мы видим одни и те же IP-адреса, и хакеры пытались взломать практически все наши приманочные сайты и сети».

Одна из кампаний по взлому сайтов, за которой следит Sucuri, в данный момент уже имеет более 68,000 проиндексированных страниц в Google. Если ознакомиться с форумами WordPress.org, то можно сделать вывод, что на самом деле охват гораздо шире. К примеру, запрос “Hacked by NG689Skw” возвращает более 200 тыс. индексированных результатов. “Hacked By SA3D HaCk3D” возвращает более 100 тыс. результатов. Есть и другие варианты дефейса. Далеко не все результаты этой хакерской кампании связаны именно с описываемой выше уязвимостью.

«Мы видим значительный рост попыток взлома, в частности дефейса», – отмечает Сид. – «Однако спамерское SEO растет тоже, пусть и медленнее».

Сид отметил, что уязвимость позволяет злоумышленникам внедрять контент в записи или на страницы. Дефейс – лишь первый шаг, как и SEO-спам. Если на сайте установлен плагин по типу Insert PHP или PHP Code Widget, то уязвимость также позволяет проводить удаленное выполнение кода. Эти два плагина имеют более 300 тыс. активных установок. К тому же есть и другие плагины, выполняющие подобные функции.

«Суть проблемы в том, что пользователи не хотят обновляться», – говорит Сид. – «Даже с вводом автоматических обновлений люди все равно не обновляют свои сайты».

Если вы до сих пор не обновились до версии 4.7.2, и ваш сайт работает на версиях 4.7.0 or 4.7.1, вы находитесь в опасности для контентных инъекций. Самое простое решение для сайтов, столкнувшихся с дефейсом – обновиться до последней версии WP и откатить измененные посты до прошлых версий (используя ревизии).

Источник: wptavern.com