В конце января WordPress 4.7.2 был выпущен, чтобы исправить четыре проблемы безопасности, три из которых были раскрыты на момент релиза. К ним относятся уязвимость впрыска с помощью си-Л в WP-Квире, уязвимость по сценариям кросс-сайтов (XSS) в таблице списка сообщений и функция Press Эта функция, позволяющая пользователям без разрешения назначать термины таксономии. Четвертая и наиболее важная проблема, неподтвердилая уязвимость эскалации привилегий в конце локтевой точки API, была исправлена молча и раскрыта через неделю после выпуска.

Авторы релиза предпочли отложить раскрытие информации, с тем чтобы уменьшить вероятность массовой эксплуатации, учитывая, что любой сайт с 4,7 или 4.7.1 находится под угрозой. Это позволило пользователям обновляться вручную, а автоматические обновления — внедрять.

«Мы считаем, что прозрачность в интересах общества», WordPress Core безопасности команды руководитель Аарон Кэмпбелл сказал. «Наша позиция заключается в том, что вопросы безопасности всегда должны быть раскрыты. В этом случае, мы намеренно задержки раскрытия этой проблемы на одну неделю, чтобы обеспечить безопасность миллионов дополнительных сайтов WordPress «.

WordPress работал с Sucuri, компания, которая обнаружила этот вопрос, наряду с другими поставщиками WAF и хостинговых компаний, чтобы добавить защиты, прежде чем уязвимость была публично раскрыта.

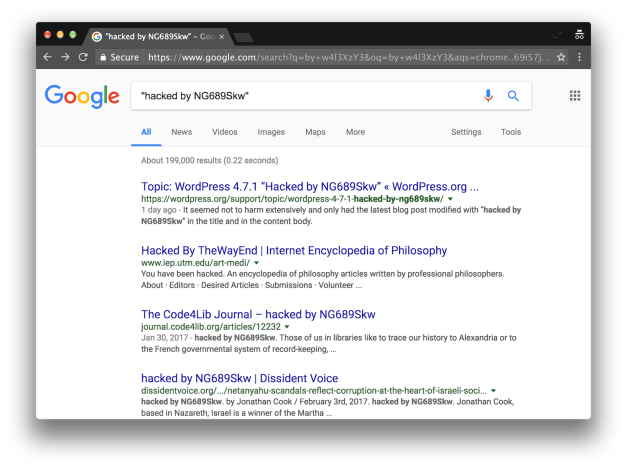

Уязвимость была публичной менее недели и в настоящее время активно эксплуатируется. Тысячи сайтов WordPress были испорчены с сообщениями, как «Взломанный NG689Skw» или «Взломанный w4l3XzY3» или аналогичный. Поиск в Google для получения информации об этих конкретных хаки возвращает тысячи других взломанных сайтов в результатах.

Основатель sucuri и главный ток Даниэль Сид сказал, что его команда видела подвиги в дикой природе менее чем через 24 часа после раскрытия. Нападения в первую очередь простые порча до сих пор.

«Есть некоторые хорошие плохие парни обновления пост отрывок с сообщением: «Обновление WordPress или вы будете взломаны», который является добрым странно», Сказал Сид. » Но в целом мы видим только простые попытки погрешности, используя измененные версии эксплойта, которые были опубликованы публично.»

Несколько кампаний осквернили сотни тысяч сайтов WordPress

Sucuri отслеживает несколько кампаний по обезвращению, каждая из которых имеет различную степень успеха. Компания опубликовала обновленную информацию об активных атаках, а также IP-адресах, с которых они поступают.

«В настоящее время мы отслеживаем четыре различных взлома (осквернение) групп делать массовые сканирования и использует попытки через Интернет», сказал Сид. «Мы видим, те же IP-адреса и defacers поражения почти каждый из наших honeypots и сети».

Одна кампания по борьбе с порчами Sucuri отслеживает уже более 68 000 страниц, индексированных на Google. После просматривая WordPress.org форумах, проблема, как представляется, имеют гораздо больший охват, чем сеть Sucuri первоначально обнаружены. Например, «Hacked by NG689Skw» возвращает приблизительно 200K индексированные результаты. «Hacked by SA3D Hack3D» возвращает более 100K результатов. Есть несколько перестановок этого порча в игре на wordPress веб-сайтов через Интернет. Не все результаты, которые разделяют эту же структуру кампании, гарантированно будут связаны с этой уязвимостью, но немногие перечисленные выше были последние сообщения на форуме WordPress.org от пользователей, которые не смогли обновить до 4.7.2 во времени.

«С нашей стороны, мы видим большой рост на подвиг и попытки, особенно для погрядоделам», сказал Сид. «Но спам SEO медленно растет тоже.»

Сид сказал уязвимость позволяет злоумышленникам вводить содержимое в должность или страницу по умолчанию, но порча является легким первым шагом, наряду с SEO спам. Если на сайте установлен плагин типа Insert PHP или PHP Code Widget, уязвимость может привести к удаленному выполнению кода. Эти два плагина имеют более чем 300K комбинированных активных установок и Есть другие, которые выполняют аналогичные функции.

«Суть вопроса заключается в том, что люди не обновляются», сказал Сид. «Даже с авто и простые обновления, люди до сих пор не обновлять свои сайты».

Излишне говорить, что если вы не обновили до 4.7.2 и ваш сайт работает 4.7.0 или 4.7.1, вы находитесь в опасности для инъекций контента. Для большинства сайтов, которые были испорчены, простейшее решение заключается в обновлении до последней версии WordPress и откат испорченный пост (ы) на пересмотр.

Оригинал: wptavern.com