Компания Wordfence, разрабатывающая систему безопасности для WordPress, опубликовала весьма интересную статью о уязвимости сайта Mossack Fonseca, возможно, послужившей причиной кражи миллионов документов и последующего журналистского расследования. Ниже мы приводим полный перевод статьи компании Wordfence.

Обновление: Мы написали последующий пост о том, как атакующий может проникнуть по сети из WordPress в почтовый сервер.

Mossack Fonseca (MF), панамская юридическая фирма находящаяся в центре так называемой утечки Panama Papers, могла быть взломана через уязвимую версию Revolution Slider. Утечка данных на настоящий момент вынудила уйти в отставку премьер-министра Исландии и, возможно, касается Президента России Путина и британского премьер-министра Дэвида Кэмерона, а также других известных публичных фигур. Это наибольшая утечка данных к журналистам в истории, весом в 2.6 терабайта и содержащая 11.5 миллионов документов.

Forbes сообщил, что MF давала доступ своим клиентам к данным через web-портал, построенный на уязвимой версии Drupal. Мы провели анализ сайта MF и отметили следующее:

Веб-сайт MF построен на WordPress и в настоящий момент использует версию Revolution Slider, которая уязвима для атак и может дать удаленный доступ к оболочке на веб-сервере.

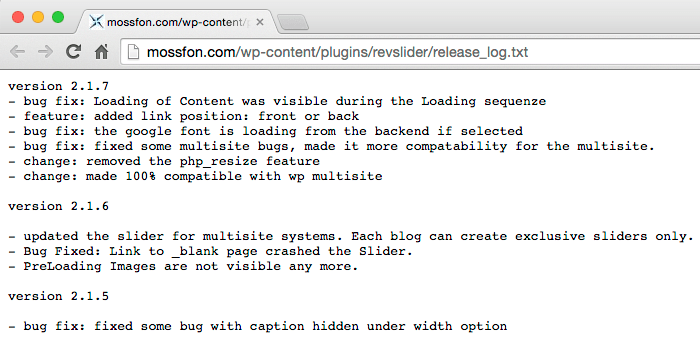

Просмотр этой ссылки на файл Revolution Slider на текущем сайте MF показывает версию Revolution Slider, которая используется в настоящий момент — 2.1.7. Все версии Revolution Slider, вплоть до 3.0.95, уязвимы для атак.

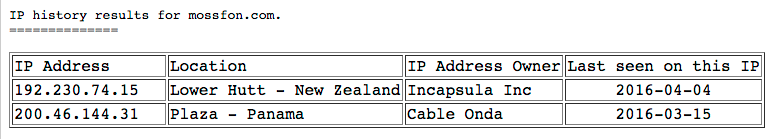

В настоящее время MF поместила свой сайт за файервол, который должен защитить от возможности использования этой уязвимости. Это случилось совсем недавно, в течение последнего месяца.

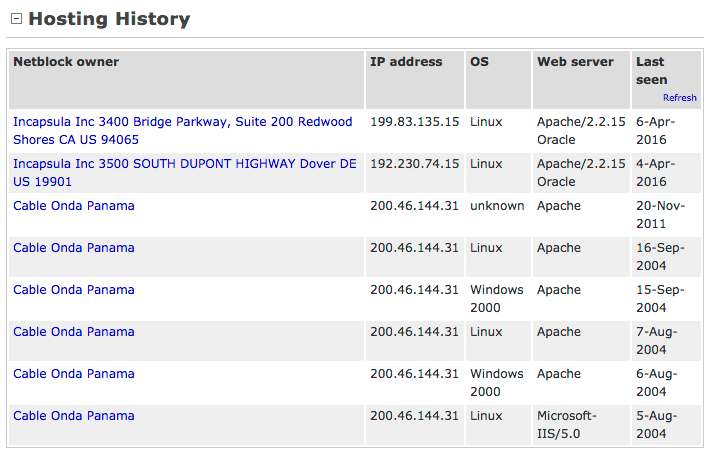

История IP адресов от Netcraft показывает, что их IP был в той же сети, что и их почтовый сервер.

ViewDNS.info далее подтверждает, что это был недавний перенос с целью защиты их сайта:

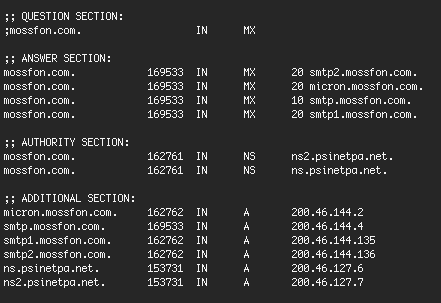

Согласно сервису сканирования Shodan, на одном из IP в их сети 200.46.144.0 работает почтовый сервер Exchange 2010, что показывает, что их подсеть или, по крайней мере их корпоративная сеть, имеет ряд информационных ресурсов, принадлежащих компании. Мы также показали, что они используют систему удаленного доступа по VPN.

Вы можете посмотреть IP-адреса использованные для почты MF ниже, и убедиться, что они все принадлежат одной подсети.

Промежуточно суммируя:

- Мы обнаружили, что они использовали и используют до сих пор сайт с одной из самых известных уязвимостей WordPress — Revolution Slider.

- Из веб-сервер не был за файерволом.

- Их веб-сервер был в той же самой сети, что и их почтовый сервер, расположенный в Панаме.

- Они обслуживали чувствительные пользовательские данные через свой портал, который включал регистрацию клиентов для доступа к данным.

Теория того, как же случилась утечка данных Mossack Fonseca:

Рабочий код, использующий уязвимость Revolution Slider, (эксплойт) был опубликован в октябре 2014 года на exploit-db, что сделало его широко доступным для любого лица, готового потратить на это время. Атакующие часто создают роботов, чтобы просмотреть адреса вроде http://mossfon.com/wp-content/plugins/revslider/release_log.txt.

Как только они устанавливают с помощью такого адреса, что сайт уязвим, робот просто применяет эксплойт и протоколирует в базу данных, а атакующий позднее просматривает добычу. Возможно, что атакующие просто наткнулись на юридическую фирму в той сети, к компьютеру которой они получили доступ. Они использовали веб-сервер WordPress как стержень в корпоративных ресурсах и начали выкачивание данных.

Технические детали уязвимости в Revolution Slider

Это краткое техническое резюме от одного из наших аналитиков, описывающее природу уязвимости в Revolution Slider, которая была использована.

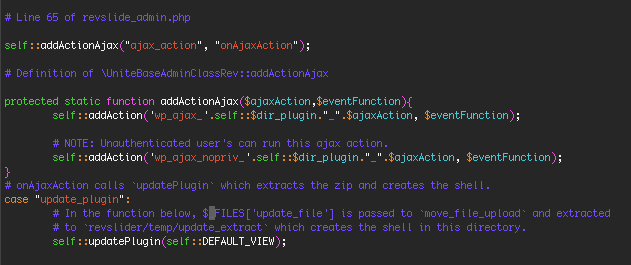

Revolution Slider (также известный как Slider Revolution) версии 3.0.95 или старше уязвим к неидентифицированной удаленной загрузке файлов. У него есть действие под названием ‘upload_plugin’, которое может быть вызвано не прошедшим проверку подлинности пользователем, что позволяет любому загрузить zip-файл, содержащий исходный код PHP во временную директорию внутри плагина revslider.

Пример кода ниже указывает на проблему в revslider. Отметьте, что разработчики revslider позволяют непривилегированному пользователю делать AJAX (или динамический браузерный HTTP) вызов функции, которая должна использоваться только привилегированными пользователями и которая позволяет создавать файл, загружаемый атакующим.

Демонстрация того, как был взломан Revolution Slider

Следующее видео показывает, как легко использовать уязвимость Revolution Slider на веб-сайте, использующем последнюю версию WordPress и уязвимую версию Revolution Slider.

Заключение

В знак уважения, мы обратились к Mossack Fonseca, чтобы информировать их о уязвимости в Slider Revolution на их сайте и до сих пор не получили ответа. Похоже на то, что они защищены от взлома или, возможно, повторного взлома в данном случае, но WordPress плагин на их сайте все еще нуждается в обновлении.

Чтобы защитить вашу установку WordPress, критически важно обновлять ваши плагины, темы и ядро, как только обновления становятся доступны. Также следует мониторить обновления на предмет улучшений безопасности, и давать им высший приоритет. Вы можете найти, имеет ли WordPress плагин обновления в плане безопасности, просматривая его «Changelog».

В этом случае пользователи сайта не делали обновлений некоторое время, что привело к смещению мировых лидеров и самой большой в истории утечке данных к журналистам.

Обновление: 7 апреля в 3:52 PST — мы должны добавить, что один из партнеров фирмы подтвердил, что данные были выкачаны посредством взлома. Ранее было некоторое сомнение относительно того, был ли это взлом или работа изнутри. Источник: BBC News.

Источник: KAGG Design