1.6 млн сайтов WordPress подверглись активным крупномасштабным атакам с 16000 IP-адресов. Злоумышленники эксплуатируют слабые места в четырех плагинах, а также в 15 темах Epsilon Framework.

Компания Wordfence, работающая в сфере безопасности WordPress, раскрыла подробности атак и объявила о том, что с четверга их файрвол предотвратил более 13,7 млн атак, направленных на определенные плагины и темы с целью выполнения вредоносных действий.

Речь идет о плагинах Kiwi Social Share (<= 2.0.10), WordPress Automatic (<= 3.53.2), Pinterest Automatic (<= 4.14.3) и PublishPress Capabilities (<= 2.3). Затронутые темы Epsilon Framework и их версии приводим далее:

- Activello (<=1.4.1)

- Affluent (<1.1.0)

- Allegiant (<=1.2.5)

- Antreas (<=1.0.6)

- Bonkers (<=1.0.5)

- Brilliance (<=1.2.9)

- Illdy (<=2.1.6)

- MedZone Lite (<=1.2.5)

- NatureMag Lite (нет известных патчей)

- NewsMag (<=2.4.1)

- Newspaper X (<=1.3.1)

- Pixova Lite (<=2.0.6)

- Regina Lite (<=2.0.5)

- Shapely (<=1.2.8)

- Transcend (<=1.1.9)

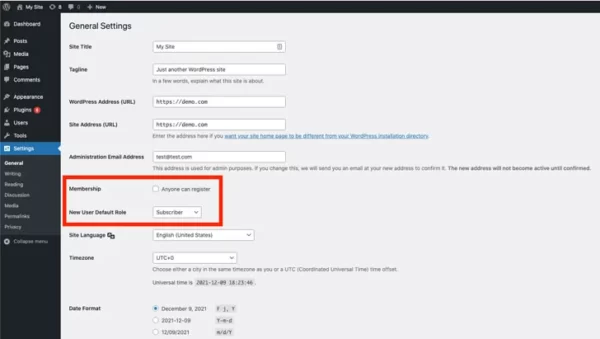

В большинстве атак злоумышленники пытаются включить параметр users_can_register (чтобы любой пользователь мог зарегистрироваться на сайте) и задать в качестве default_role роль администратора. В итоге злоумышленник может регистрироваться на уязвимом сайте в качестве админа и получать контроль над сайтом.

Более того, количество атак резко возросло с 8 декабря. Возможно, «недавно исправленная уязвимость в PublishPress Capabilities побудила злоумышленников искать аналогичные дыры с обновлением произвольных параметров», – отметила Хлоя Чемберленд из Wordfence.

Владельцам сайтов с установленными плагинами или темами из списка рекомендовано применить свежие фиксы для устранения угроз.

Источник: wordfence.com