Прошло почти две недели с тех пор, как команда безопасности WordPress раскрыла неподтвердилую уязвимость эскалации привилегий в конечном пункте REST API в 4.7 и 4.7.1. Уязвимость была исправлена молча и раскрытие было отложено на неделю, чтобы дать WordPress владельцев сайта фору на обновление до 4.7.2. На прошлой неделе сотни тысяч уязвимых объектов уже были испорчены, и отчеты об ущербе все еще поступают.

В минувшие выходные атаки увеличились и WordPress безопасности фирмы видели больше попыток заблокированы их брандмауэров. Sucuri, веб-сайт безопасности фирмы, которые сообщили об уязвимости к WordPress, отслеживает «Взломанный w4l3XzY3» кампании на прошлой неделе и оценивается 66000 осквернений. Эта конкретная кампания в настоящее время прошло 260000 страниц индексируется Google. Это одна из почти двух десятков кампаний по борьбе с уязвимостью.

«В течение последних 24 часов мы видели средний рост в испорченных страниц за кампанию 44%», Wordfence генеральный директор Марк Маундер заявил в пятницу. «Общее количество испорченных страниц для всех этих кампаний, как индексируется Google вырос с 1,496,020 до 1,893,690. Это на 26% больше общего количества испорченных страниц всего за 24 часа».

Маундер сослался на диаграмму Google Trends, которая, по его словам, демонстрирует успех кампаний по порокам за прошедшую неделю. Пик начался в день WordPress раскрыл уязвимость.

trends.embed.renderExploreWidget(«TIMESERIES», {«comparisonItem»:[{«keyword»:»»Hacked By MuhmadEmad»»,»geo»:»»,»time»:»2017-01-01 2017-12-31″},{«keyword»:»»Hacked By SA3D HaCk3D»»,»geo»:»»,»time»:»2017-01-01 2017-12-31″},{«keyword»:»»by w4l3XzY3″»,»geo»:»»,»time»:»2017-01-01 2017-12-31″},{«keyword»:»»Hacked By Imam»»,»geo»:»»,»time»:»2017-01-01 2017-12-31″},{«keyword»:»»Hacked By BALA SNIPER»»,»geo»:»»,»time»:»2017-01-01 2017-12-31″}],»category»:0,»property»:»»}, {«exploreQuery»:»date=2017-01-01%202017-12-31&q=%22Hacked%20By%20MuhmadEmad%22,%22Hacked%20By%20SA3D%20HaCk3D%22,%22by%20w4l3XzY3%22,%22Hacked%20By%20Imam%22,%22Hacked%20By%20BALA%20SNIPER%22″});

Тем не менее, White Fir Design, еще одна компания, которая предлагает услуги безопасности, оспаривает утверждения Wordfence о том, что 1,8 миллиона страниц были взломаны. Цифра в 2 миллиона фунтов стерлингов цитируется в докладах bbc, The Enquirer, Ars Technica, CIO.comи других публикаций. White Fir Design утверждает, что взломанные страницы, которые были проиндексированы Google, не являются точным представлением.

Первый тонос Sucuri Даниэль Сид также не полностью согласен с оценкой ситуации. После выполнения некоторых исследований в минувшие выходные, Sucuri оценкам более 50000 сайтов взломали с 20-30 страниц на сайте испорчены. Это будет примерно миллион на нижнем конце оценки и колеблется до 1,5 миллиона.

Sucuri также начинает видеть более серьезные попытки уязвимости REST API в виде удаленного выполнения кода (RCE) атак на сайты с помощью плагинов, которые позволяют для исполнения PHP из них в сообщениях и страницах. Одна из таких попыток кампании ввести PHP включать добавить содержимое с скомпрометированного сайта, а затем ввести бэкдор, скрытый в /wp-контент/ загрузки.

«Дефайменты не предлагают экономической отдачи, так что, скорее всего, скоро умрет», сказал Сид. «Что останется являются попытки выполнить команды (RCE), как это дает злоумышленникам полный контроль над сайтом — и предлагает несколько способов монетизации — и спам SEO / партнерская ссылка / инъекции рекламы. Мы начинаем видеть их попытки на нескольких сайтах, и это, вероятно, будет направление этой уязвимости будет неправильно использоваться в ближайшие дни, недели и, возможно, месяцев «.

Хакеры ориентированы на любые сайты, которые не обновляются до 4.7.2 — там, кажется, не будет какой-либо шаблон среди них. Беглый взгляд на результаты Google для наиболее активных кампаний показывает, что скомпрометированные сайты включают блоги, средства массовой информации, правительство, образование, спорт, медицинские и технологические веб-сайты.

Почему aPI REST включен по умолчанию

WordPress REST API включен по умолчанию, так как план предназначен для большего количества функций админа и плагина, чтобы полагаться на REST API в будущем. После недавних атак несколько пользователей прокомментировали раскрытие уязвимости, чтобы спросить, почему она включена по умолчанию.

«Проблема безопасности в функции, которую я не использую на любом из моих сайтов (REST API) и тем не менее, эта функция впервые включена по умолчанию, а во-вторых, так как WordPress 4.7 вам даже нужен плагин — который может ввести дополнительные проблемы безопасности — отключить функцию?» Один пользователь (я) helios2121) прокомментировал пост. «Пожалуйста, переосмыслите свой подход к безопасности. Сделать функции, которые не каждый нуждается в отказе в. Или, по крайней мере, дать способ отказаться, не требуя дополнительных плагинов «.

Мортен Рэнд-Хендриксен открыл trac билет, чтобы обсудить отключение REST API по умолчанию и только включение его, когда админ сайта просит его, или тема или плагин зависит от него.

Основной коммиттер Сергей Бирюков подтвердил, что планируется внедрить больше основных функций, которые опирались на REST API. «Отключение АPI REST – это все равно, что отключить admin-ajax.php – оба сломает ваш сайт», — сказал Бирюков.

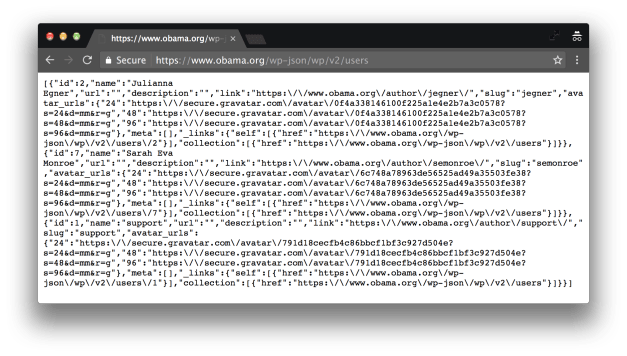

Rand-Hendriksen спросил, почему конечные точки содержимого не могут быть защищены по умолчанию, позволяя REST API быть по умолчанию для целей администратора. Другой пользователь спросил, почему конечная точка пользователей не защищена по умолчанию (т.е. https://news.microsoft.com/wp-json/wp/v2/users или https://www.obama.org/wp-json/wp/v2/users),что «делает его проще, чем когда-либо, чтобы получить все имена пользователей» на любом с использованием 4,7 «.

«Если вы действительно хотите отключить REST API на вашем сайте (ы), это наша текущая рекомендация: ограничить его аутентифицированных пользователей,» Core Committer Джеймс Nylen сказал. Тем не менее, мы хотим продолжать увеличивать принятие и использование REST API, и я ожидаю, что даже эта модификация будет нарушать все больше и больше функциональности WP с течением времени, таких как API-управляемые темы и встраивания «.

Nylen рекомендует disable JSON API плагин для тех, кто хочет следовать этой рекомендации на сайтах с использованием WordPress 4.7 «. В настоящее время плагин имеет более 10 000 активных установок.

Команда безопасности WordPress усердно работала над тем, чтобы смягчить атаки, помогая хозяевам и охранным фирмам создать меры защиты до того, как проблема была обнародована. Тем не менее, полное раскрытие уязвимости был похоронен на Make / Core блог, сайт, который не широко читать среди регулярных владельцев сайта WordPress. Ссылка на раскрытие была опубликована в качестве дополнения к предыдущему сообщению на WordPress новости блоге неделю спустя.

«Хотя я ценю ответственное раскрытие этой проблемы и усилия по ее решению, я надеюсь, что вы рассмотреть вопрос о принятии будущих объявлений через новый пост на сайте WordPress Новости, а не просто приложение обновление предыдущего поста», пользователь @johnrork прокомментировал об официальном раскрытии информации. «Я, вероятно, не единственный, кто мог бы избежать скомпрометированы было это показано в качестве нового пункта в моем RSS читателя в среду».

Те, кто читает Сделать блоги были фору на фиксации своих собственных сайтов и / или их клиентов сайтов. Те, кто зависит от WordPress новостной блог для получения информации об обновлениях безопасности, вероятно, читать пост, когда он был первоначально опубликован и никогда не вернулся, чтобы увидеть обновление через неделю. Вопрос этой тяжелой оправдано WordPress ‘прозрачности в новой должности на своем блоге новостей. Это также автоматически разослал бы твит более чем полумиллиону подписчиков на официальном аккаунте WordPress и аккаунте Facebook, который имеет более миллиона лайков.

К счастью, число уязвимых сайтов, которые также имеют плагины, которые могли бы позволить злоумышленникам контрейлерных на эту уязвимость гораздо меньшее число. Испорченные сайты неловко, но легко исправить. В большинстве случаев администраторам требуется только обновление до 4.7.2 и откат испорченных сообщений к последней редакции. Большинство владельцев сайтов не имеют ни малейшего представления о том, как быстро подвиги начинают всплывающее после публичного раскрытия информации, но эта ситуация при условии, нежное напоминание о важности обновления WordPress и пользу оставляя автоматические обновления.

Оригинал: wptavern.com